Mã độc nguy hiểm “ẩn mình” trên App Store, có thể đánh cắp thông tin qua ảnh chụp màn hình

Các chuyên gia từ Kaspersky mới đây đã phát hiện một loại mã độc tinh vi có tên “SparkCat” xuất hiện trên App Store của Apple. Mã độc này lợi dụng công nghệ nhận diện ký tự quang học (OCR) để quét thư viện ảnh trên iPhone, nhắm vào các cụm từ khôi phục ví tiền điện tử, từ đó đánh cắp thông tin nhạy cảm của người dùng.

SparkCat – Cách thức hoạt động và mức độ nguy hiểm

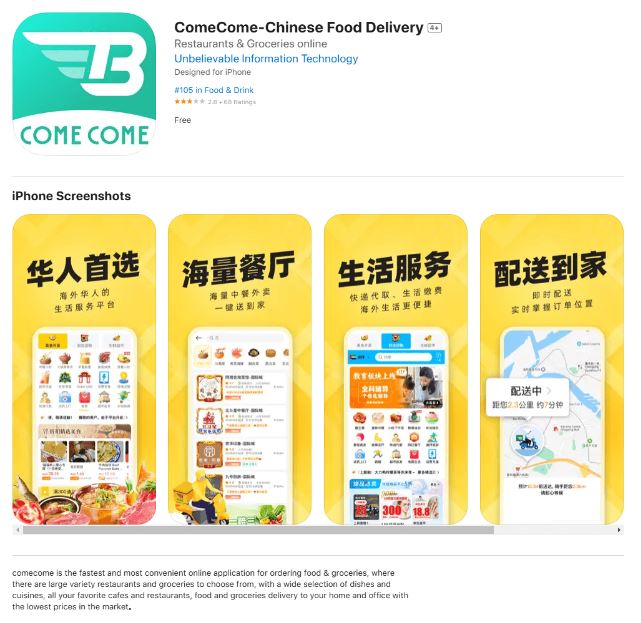

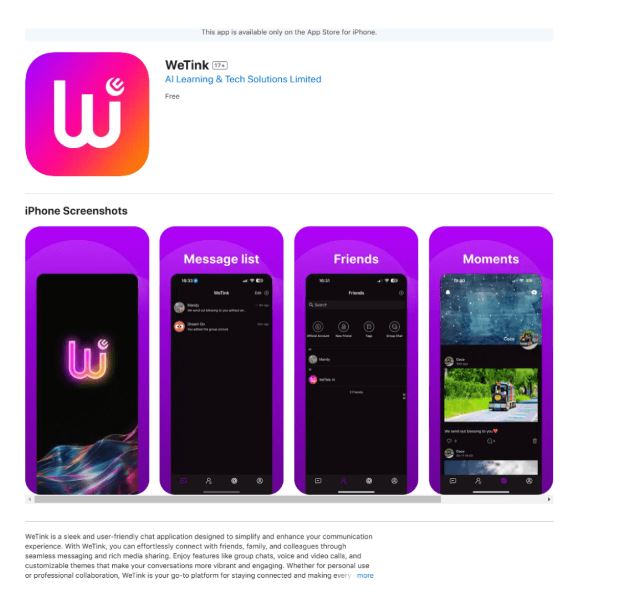

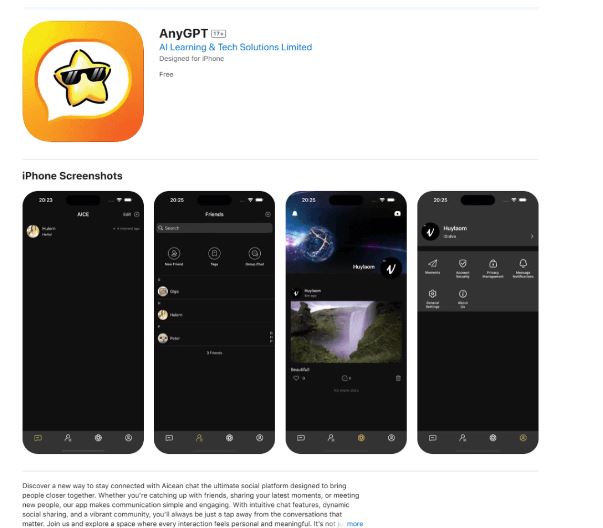

Theo báo cáo từ Kaspersky, SparkCat ẩn náu trong các ứng dụng hợp pháp như ComeCome, WeTink và AnyGPT. Sau khi được tải xuống, ứng dụng yêu cầu quyền truy cập thư viện ảnh. Nếu người dùng đồng ý, mã độc sẽ kích hoạt module OCR (sử dụng Google ML Kit) để quét ảnh chụp màn hình, tìm kiếm những chuỗi ký tự liên quan đến khóa phục hồi ví tiền điện tử, như Bitcoin hoặc Ethereum. Khi phát hiện thông tin quan trọng, dữ liệu sẽ được mã hóa và gửi đến máy chủ của tin tặc.

Không giống như những hình thức tấn công truyền thống, SparkCat không nhắm trực tiếp vào ví điện tử mà khai thác thói quen lưu trữ thông tin nhạy cảm qua ảnh chụp màn hình – một lỗi phổ biến do tính tiện lợi.

Ứng dụng nhiễm mã độc vẫn chưa bị gỡ khỏi App Store

SparkCat được xác định đã hoạt động từ tháng 3/2024, chủ yếu tấn công người dùng iOS tại châu Âu và châu Á. Mặc dù mục tiêu ban đầu là đánh cắp tiền điện tử, các chuyên gia cảnh báo rằng mã độc này hoàn toàn có thể được điều chỉnh để thu thập mật khẩu, số thẻ tín dụng hoặc dữ liệu cá nhân từ ảnh chụp màn hình.

Đáng chú ý, một số ứng dụng bị nhiễm SparkCat vẫn chưa bị Apple gỡ bỏ khỏi App Store tại thời điểm báo cáo được công bố.

Apple có thực sự an toàn?

Trước đây, những mã độc sử dụng OCR đã từng xuất hiện trên Android và PC, nhưng SparkCat là trường hợp đầu tiên vượt qua được cơ chế kiểm duyệt nghiêm ngặt của Apple. Điều này đặt ra câu hỏi về tính hiệu quả của quy trình kiểm duyệt ứng dụng trên App Store.

Apple luôn khẳng định hệ thống “App Review” chặt chẽ, đảm bảo các ứng dụng đáp ứng tiêu chuẩn bảo mật trước khi được phép xuất hiện trên Store. Tuy nhiên, SparkCat đã khai thác một kẽ hở trong quy trình này. Thay vì chứa mã độc rõ ràng, nó yêu cầu quyền truy cập hợp lý với chức năng ứng dụng – ví dụ, ComeCome được quảng cáo là ứng dụng chỉnh sửa ảnh nên việc xin quyền truy cập thư viện ảnh không gây nghi ngờ.

Bên cạnh đó, các chuyên gia nghi ngờ vụ việc này có thể liên quan đến một cuộc tấn công chuỗi cung ứng, trong đó tin tặc xâm nhập vào hệ thống của nhà phát triển để cấy mã độc vào ứng dụng hợp pháp.

Lời cảnh báo từ các chuyên gia bảo mật

SparkCat là minh chứng cho xu hướng tấn công mới của tin tặc, khi chúng tận dụng AI và Machine Learning để nâng cao hiệu quả đánh cắp dữ liệu. Trước đó, mã độc Cerberus trên Android cũng từng dùng OCR để đánh cắp mã xác thực hai yếu tố (2FA) từ tin nhắn SMS.

Để bảo vệ dữ liệu cá nhân, các chuyên gia khuyến nghị:

Không lưu ảnh chụp màn hình chứa thông tin quan trọng, đặc biệt là khóa phục hồi ví điện tử, mật khẩu hoặc dữ liệu cá nhân.

Hạn chế cấp quyền truy cập thư viện ảnh cho các ứng dụng không rõ nguồn gốc hoặc không thực sự cần thiết.

Cập nhật hệ điều hành và ứng dụng thường xuyên để giảm nguy cơ bị khai thác lỗ hổng bảo mật.

Sử dụng ví cứng (hardware wallet) để bảo vệ tiền điện tử, thay vì lưu trữ khóa phục hồi trên thiết bị số.

Về phía Apple, vụ việc này là lời cảnh báo về sự cần thiết của việc nâng cấp quy trình kiểm duyệt. Không chỉ dừng lại ở việc kiểm tra mã nguồn và quyền truy cập, Apple cần bổ sung các cơ chế phân tích hành vi để phát hiện những hoạt động đáng ngờ trong ứng dụng. Đồng thời, các nhà phát triển ứng dụng cũng cần kiểm tra kỹ mã nguồn và thư viện bên thứ ba để ngăn chặn nguy cơ bị xâm nhập.